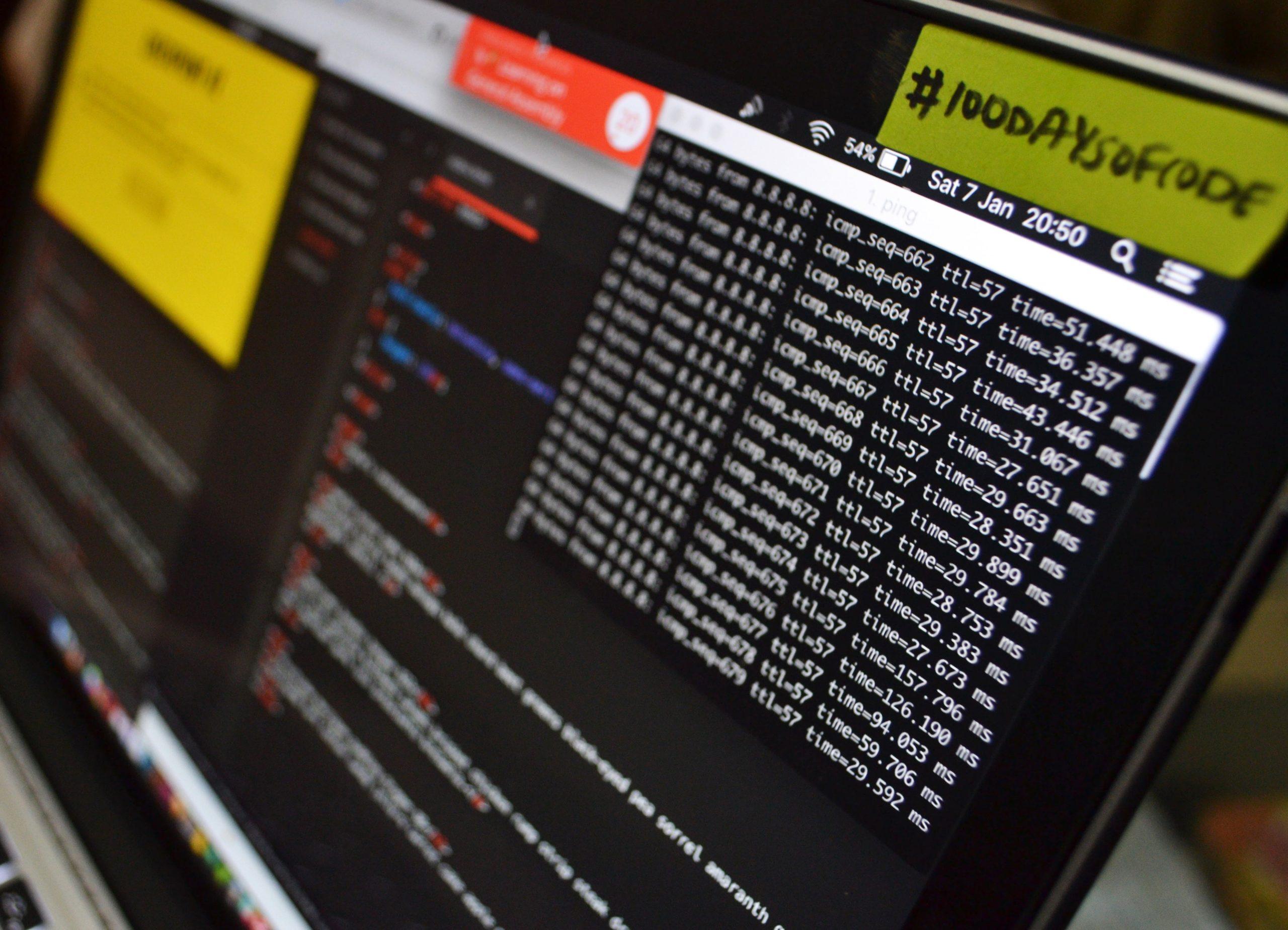

W świecie cyberbezpieczeństwa wyścig o wyprzedzenie cyberprzestępców nie ma końca. W miarę jak napastnicy stają się coraz bardziej wyrafinowani i nieustępliwi w swoich wysiłkach zmierzających do naruszenia sieci i kradzieży wrażliwych danych, firmy i organizacje muszą znaleźć nowe sposoby ochrony przed szkodami. Jednym z podejść, które zyskało popularność w ostatnich latach, jest wykorzystanie technologii deception, która jest zasadniczo proaktywnym podejściem do cyberbezpieczeństwa, które polega na ustawieniu fałszywych aktywów w sieci i umieszczeniu przynęty na zarządzanych aktywach. Dzięki temu jesteś w stanie zwabić napastników i zebrać informacje o ich taktyce, technikach i procedurach.

Technologia oszustw może przybierać różne formy. Więc, co dokładnie jest technologia deception, i jak to działa? Technologia deception polega na tworzeniu fałszywych aktywów w sieci, takich jak serwery, bazy danych, urządzenia lub dowolny inny rodzaj systemu lub zasobu, do którego atakujący może być zainteresowany dostępem. Te fałszywe zasoby są zaprojektowane tak, aby wyglądały na legalne, ale w rzeczywistości są odizolowane od reszty sieci i monitorowane w celu zebrania informacji o atakujących.

Technologia zwodzenia istnieje już od jakiegoś czasu, ale w ostatnich latach zyskała nowe zainteresowanie jako proaktywne podejście do cyberbezpieczeństwa. Wdrożone i prawidłowo zarządzane mogą pomóc organizacjom wyprzedzić cyberprzestępców i ochronić się przed szkodami. W związku z tym ważne jest, aby organizacje dokładnie rozważyły potencjalne korzyści i wady technologii deception oraz wdrożyły ją jako część kompleksowej strategii cyberbezpieczeństwa.

Misją firmy TrapTech jest uczynienie świata bezpieczniejszym poprzez dostarczanie technologii, która może wykrywać, opóźniać i zakłócać działania przeciwników.